虚拟环境中企业网络安全模式分类

企业IT组织的工作往往是围绕计算、网络、存储和安全领域的维护和支持。这些队伍的进一步专业化是由影响力和技能领域所带动的,带着责任和资源,转变成业务、建筑和工程的角色。 这些组织结构是分层的,也是标准化...

企业IT组织的工作往往是围绕计算、网络、存储和安全领域的维护和支持。这些队伍的进一步专业化是由影响力和技能领域所带动的,带着责任和资源,转变成业务、建筑和工程的角色。

这些组织结构是分层的,也是标准化和流程驱动的,在环境变得高度虚拟化时,它不能与所需要的敏捷方法相契合。当一个系统管理员要负责所有虚拟化功能时,技术领域就显得综合而且抽象。

尽管这些结构和IT类整合迫使新的运营模式的出现,而我们保护虚拟环境的方法并没有和新的运营模式一起进化。

保护工作负载的最先进模式

当团队考虑虚拟环境中企业网络安全时,或者使用虚拟化来提供安全服务时,可以选择物理设备模式、虚拟设备模式或者组合模式:

物理设备强制安全。网络队伍使用虚拟LANs和IP子网路由来管理物理网络,将其进行逻辑分段。这就可以使用路由器或防火墙将物理空气间隙和界面或基于区域的隔离结合起来。在这种情况下,会有一个专门的团队维护独立虚拟交换,网络拓扑来管理虚拟主机。在同一个区域内(物理或虚拟),一般不存在专门应用于工作负载安全方面的技术。如果工作负载企图跨越区域边界,通信必须经过虚拟计算基础设施之外的一个物理防火墙/路由器。这就是经典的“马蹄”周边安全设计模式。

虚拟设备强制安全。虚拟设备强制安全情况中,系统管理员使用逻辑虚拟“边缘”安全设备和放置在逻辑区域的前端工作负载集合的路由设备。这些虚拟设备(虚拟机工作负载)取代了物理设备,但是和所保护的工作负载更接近。当流量需要跨越区域边界,跨越相对应工作负载的位置,在靠近一个虚拟设备的同时决定如何转发和怎样确保安全。在物理网络中进行逻辑分段很方便,但是因为在虚拟网络中很多的流量是东西走向,物理防火墙从来没有遇到过这么多的网络流量。这种架构意味着这些政策仅仅只是在网络底部的物理分离或分段中的松散耦合。

物理和虚拟设备。结合这两种模型,就可以提供带有虚拟主机的工作负荷集群的逻辑分段和区域物理隔离。这种方法提供了虚拟工作负载的优化本地分割和转发(带有上下文),随着虚拟化集群被他们所提供的服务所限制,往往意味着更少的最佳虚拟化计算率。然而,这种模式获得合规,审计和风险团队的认可。

超级管理器中带有安全强制的基于工作负载隔离,超级管理器和虚拟设备的组合。起草好政策,然后将其附加在工作负载上,和工作负载一起穿越虚拟化“结构”本身,并且在超级管理器或超级管理器和集成虚拟设备的组合中执行。由于虚拟环境和虚拟化平台的集成,这种方法提供了非常高的性能,而且不管是在物理或逻辑网络中,或移动工作负载中,真正考虑到保护工作负载。

混合模式。这个模式是以上任意选项,或全部选项的组合。这个模式有提供一个真正均匀方法的潜力,这个方法可以提供最灵活的执行能力。但是这种方法的平衡是非常复杂的。混合模式需要跨职能团队的集成方法,而且依赖于高水平的工作流程自动化。

Windows 8系统下如何修改虚拟内存

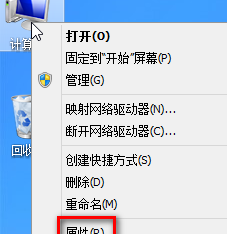

1.打开桌面的计算机,右键属性; 2.找到左侧的,高级系统设置; 3.找到“高级”下面的性能,点击“设置”; 4.选择“高级”---更改,正常情况下虚拟内存是计算机自动管理的,并...

HTC VR内容登录中国 方便亲身体验虚拟现实

HTC将把这款软件授权给电影院、咖啡馆和VR游戏厅,以便零售商建立自己的VR公共空间。...

当VR邂逅成人电影 虚拟现实色情产业达10亿美元

如今VR产业的火爆涉及了众多行业,除了互联网、硬件公司之外,深圳色情产业都要涉足虚拟现实。...

VR虚拟味觉技术已诞生 可以边减肥边享受美食

在追求瘦为美的时代,VR虚拟味觉技术能让你在享受美食的同时达到减肥的效果!新的VR技术已经可以通过电子来刺激嘴唇和舌头,让我们能够在VR环境中“咀嚼”、“品尝”到虚拟食物的味道。...

谷歌发布新虚拟应用 足不出户即可环游世界

在这一年里,谷歌不断发布自己研发的与VR相关的产品,让人感受到这家公司对VR技术的追求。而在今天,谷歌又发布了虚拟现实版谷歌地球应用,可以借助虚拟现实眼罩“环游世界”。...

南非虚拟现实产业发展惊人 投资匮乏仍是最大难题

最近这些天,如果你去约翰内斯堡的餐饮连锁店Spur点上一份汉堡和薯条,你就有机会随餐附赠一副谷歌Cardboard眼镜。这一促销活动使成千上万副低门槛VR头显进入用户市场,由快餐业带来的VR潮凸显了南非希望能在全球VR对话中占有一席之地的决心。...